Históricamente, antes incluso que los griegos utilizaran la famosa escítala, existe constancia escrita de un método de transposición en la Biblia, el cifrado Atbash (2), con un sistema en espejo que consiste en sustituir una letra del alfabeto hebreo; por ejemplo álef (la primera) por la de posición simétrica respecto al centro: la última (tav) . Su uso empleo más conocido se da en el libro de Jeremías 1 donde a fin de no nombrar la odiada Babilonia (בבל, Babel) se utiliza el término, en atbash, Sesac (ששך, Sheshakh).(8)

En este cuadro de 1636, El festín de Baltasar, Rembrandt nos

ofrece el criptograma más famoso del mundo. Una mano

sobrenatural escribe en la pared, con caracteres hebraicos,

un mensaje misterioso: MANE, TECEL, FARES. La aparición

milagrosa se relata en el capítulo V del Libro del Profeta Daniel.

Un método más sencillo aún es la escritura inversa (3). Transliterando así con ella mi sobrina Estela (para conservar un mínimo anonimato) firmaba en las redes sociales como "Aletse", nombre de reminiscencias rusas que además resultaba sonoro y convincente.

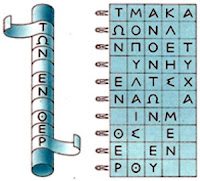

Un primitivo método de transposición muy antiguo (s. V a.C.) fue usado por los griegos de Esparta que lo aplicaban escribiendo sobre una tira de cuero o pergamino que se enrollaba alrededor de un bastón o “escítala”. Cuando se desenrollaba, la tira con las letras no tenía mucho sentido y para decodificarlo se necesitaba una escítala idéntica a la original para que las letras retomaran su posición inicial y su sentido. (4)

Supone un divertido juego de críos elaborar mensajes secretos con este método usando como escítala un simple boli bic.

También los niños en la escuela suelen utilizar algunos sencillos, pero efectivos, códigos de transposición. Un ejemplo de los mismos es el "método del riel" (5). En ellos el mensaje se escribe alternando las letras en dos líneas separadas. A continuación, la secuencia de letras de la línea inferior se añade al final de la secuencia de la línea superior, creándose así el mensaje cifrado final. Por ejemplo:

"HE CONSEGUIDO EL EXAMEN QUE VA A PONER EL PROFE"

↓

HCNEUDEEAEQEAPNRLRF

EOSGIOLXMNUVAOEEPOE

↓

cifra: HCNEUDEEAEQEAPNRLRFEOSGIOLXMNUVAOEEPOE

Algo más complejo sería el método por transposición columnar simple (6). Aquí se toma el mensaje y se distribuye en una tabla y se conviene una clave entre los implicados. Por ejemplo en el mensaje "PABLITO SE HA CHIVADO AL PROFESOR" con la clave "COLE" elaboraríamos así el mensaje:

C

|

O

|

L

|

E

|

3

|

16

|

12

|

5

|

P

|

A

|

B

|

L

|

I

|

T

|

O

|

S

|

E

|

H

|

A

|

C

|

H

|

I

|

V

|

A

|

D

|

O

|

A

|

L

|

P

|

R

|

O

|

F

|

E

|

S

|

O

|

R

|

Considerando ahora el orden en que aparece los números en la clave cifraríamos así el mensaje (Primero columna C, luego E, después L y, por último, O): PIEHDPELSCALFRBOAVAOOATHIORS

Este sistema se robusteció recodificando de la misma manera el mensaje cifrado con idéntica o diferente clave. El mensaje codificado con el llamado trasnposición columnar doble (7) sería (con segunda clave: LIOS)

L

|

I

|

O

|

S

|

12

|

9

|

16

|

20

|

P

|

I

|

E

|

H

|

D

|

P

|

E

|

L

|

S

|

C

|

A

|

L

|

F

|

R

|

B

|

O

|

A

|

V

|

A

|

O

|

O

|

A

|

T

|

H

|

I

|

O

|

R

|

S

|

IPCRVAOPDSFAOIEEABATRHLLOOHS

Este mismo mensaje cifrado por el método AMSCO (y con clave: "BOLIS" ) daría como resultado la cifra: PSEDFE ITIPR LACLOR ABHOAS OVAO pues la clave AMCO es una clave columnar que alterna "una" y "dos letras" sucesivamente (8)

B

|

O

|

L

|

I

|

S

|

2

|

16

|

12

|

9

|

20

|

P

|

AB

|

L

|

IT

|

O

|

SE

|

H

|

AC

|

I

|

VA

|

D

|

OA

|

L

|

PR

|

O

|

FE

|

S | OR |

El método tabular de columnas se puede complicar más aún realizando una transposición interrumpida (9) con un criterio conocido. Así con la clave "INTERRUPTUS" el mensaje "EL PRECIO DEL PETROLEO SUBIRÁ UN CUARTO DE DOLAR EN ENERO" se cifraría así:

I

|

N

|

T

|

E

|

R

|

R

|

U

|

P

|

T

|

U

|

S

|

2

|

3

|

8

|

1

|

5

|

6

|

10

|

4

|

9

|

11

|

7

|

E

|

L

|

P

|

R

|

|||||||

E

|

||||||||||

C

|

I

|

|||||||||

O

|

D

|

E

|

E

|

L

|

P

|

E

|

T

|

|||

R

|

O

|

L

|

E

|

O

|

||||||

S

|

U

|

B

|

I

|

R

|

A

|

|||||

U

|

N

|

C

|

U

|

A

|

R

|

T

|

O

|

D

|

E

|

D

|

O

|

L

|

A

|

||||||||

R

|

E

|

N

|

E

|

N

|

E

|

R

|

O

|

REEIUE EECORSUOR LIDOUNLE TOO LORAN PARE D PELBCAN D ETR E

Otra forma más divertida puede ser la transposición por ruta (10). En ella, sobre una tabla, se define una figura o trayecto y siguiéndolo se realiza la cifra.

cifra: PIAETBHHOIDIASPOVCERAASOLOFR

cifra: PABLSCALFROOAVAOTIEHIORSEPDH

cifra: PABLSCALFROSEPDHEITOAVAOROIH

cifra: PIEHDPESROIHTABOAVAOORFLACSL

cifra: PIABTEHHOLSAIDPOVCAARESOLFOR

La transposición china añade la variante de escribir en la matriz el mensaje de derecha a izquierda y de abajo a arriba.

Permutaciones por series (11): se agruparían los elementos del mensaje de acuerdo a series o propiedades matemáticas. En nuestro repetido ejemplo: "PABLITO SE HA CHIVADO AL PROFESOR"

y numerados consecutivamente los caracteres:

P

|

A

|

B

|

L

|

I

|

T

|

O

|

S

|

E

|

H

|

A

|

C

|

H

|

I

|

V

|

A

|

D

|

O

|

A

|

L

|

P

|

R

|

O

|

F

|

E

|

S

|

O

|

R

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

16

|

17

|

18

|

19

|

20

|

21

|

22

|

23

|

24

|

25

|

26

|

27

|

28

|

| 1 |

2

|

3

|

5

|

7

|

11

|

13

|

17

|

19

|

23

|

4

|

6

|

8

|

10

|

12

|

14

|

16

|

18

|

20

|

22

|

24

|

26

|

28

|

9

|

15

|

21

|

25

|

27

|

P

|

A

|

B

|

I

|

O

|

A

|

H

|

D

|

A

|

O

|

L

|

T

|

S

|

H

|

C

|

H

|

A

|

O

|

L

|

R

|

F

|

S

|

R

|

E

|

V

|

P

|

E

|

O

|

Los anagramas

Como figura literaria existen diversas transposiciones en palabras y frases cuya esencia es la misma que los métodos de transposición, pero en este caso usando claves completamente aleatorias. Aquí lo que se busca precisamente, a modo de juego, es que la cifra tenga sentido sin importar la clave. Una forma enigmática (o no tanto) de llamar avaricioso a Salvador Dalí fue creada por André Breton, fue referirse a él crípticamente como a "Avida Dollars" (Sediento de Dinero) que en realidad es un anagrama.

Como ejemplo publico una relación de 20 anagramas referidos a escritores famosos que resultan fascinantes: "He grande luz en mi" (Miguel Hernández), "Rigurosa Filete" (Gloria Fuertes), "Silvestre nuboso norte" (Robert Louis Stevenson), "Ave gris dulcemente" (Miguel de Cervantes), "Vencido fresco queda" (Francisco de Quevedo), "Dos montes ahí" (Thomas Edison), "Reo juvenil" (Julio Verne), "De ilegible mus" (Miguel Delibes), "Quebrar regaliz mágica" (Gabriel García Márquez), "Acariciar flor de goce" (Federico García Lorca), "Narigona ridi" (Gianni Rodari), "Barrilete Alfa" (Rafael Alberti); y tampoco me resisto a incluir los desternillantes anagramas que se nos ocurrieron con el nombre de mi antiguo centro el "Colegio San Juan Bautista": (Su acongojante sabia útil), (Acongojante, súbita ilusa), (Luisa súbita, acongojante), (Cota bastión sanguijuela), (La bonita costa sanguijuela), (Boicot, Satán,, sanguijuela), (Sanguijuela, sobaco tinta), (Basta, tocino sanguijuela), (Su alucinante botijo a gas), (Angustiosa ablución jeta), (Bajo su túnica gelatinosa)...

Otra cifra lúdica con método de ruta (aunque con opciones que hay que determinar tratando de dar sentido al texto) son los populares pasatiempos de "Salto de caballo" (12)., uno de cuyos ejemplos dejamos a continuación. Aquí la ruta la establecen los movimientos del caballo en el tablero de ajedrez. El problema surge al existir ocho posibilidades de salto. Es ahí donde aparece la capacidad de "saltar con sentido". Puedes practicar con esta pregunta escondida cuya respuesta te digo: "El Arco Iris"

Descifrado

(1) En general el cifrado por transposición se puede romper mediante el análisis de frecuencia ya que no alteramos los caracteres, y estos se mantienen con la misma frecuencia que en el lenguaje. Es por ellos que se suele emplear una combinación de ambos métodos sortear este problema.

(2) El cifrado Atbatsh es fácil de desciferar si se conoce el alfabeto utilizado. Basta trazar uj eje de simetría por el centro y transponer las letras equidistantes.

(3) La cifra de escritura inversa es sencilla de resolver transponiendo las letras respecto a un eje de simetría en el centro de la palabra.

(4) La escítala no suele ser un prisma con muchas caras, así que tomando las letras (incluyendo espacios) de 3 en 3, de 4 en 4, de 5 en 5... encontraremos fácilmente mensajes con sentido.

(5) El descifrado del método del riel dependerá del "número de vías" o de rieles. El de dos, como el del ejemplo, es relativamente fácil de descifrar si dividimos la cifra en dos partes y operamos a la inversa para leer el mensaje.

(6) (7) (8) (9) (10) Cualquier sistema que permita reducir el número de posibilidades de una cifra rebajándolas de las necesarias para resolverlo por la "fuerza bruta" (probar sistemáticamente todas las combinaciones posibles) puede considerarse na ruptura. A veces para reducir ese potencial se echa mano de trozos de texto "en claro" que por lógica han de aparecer en el texto u ocupan posiciones determinadas dentro de él, pequeñas informaciones obtenidas mediante la astucia (rebuscar e papeleras, claves familiares...) Igualmente disponer de varios mensajes cifrados con el mismo sistema nos proporciona pistas sobre la longitud de la clave, o coincidencias en los textos. Una vez que disponemos de algún trozo del texto en claro descifrado es ya mucho más fácil hacerlo con el resto.

(11) Si sospechamos que un sistema de cifrado usa series sería conveniente que domináramos algunas de las más interesantes y curiosas series y sucesiones matemáticas como los números primos (1, 2, 3, 5, 7, 9, 11 ...) la sucesión de Fibonacci ( 1, 1, 2, 3, 5, 8, 13, 21, 34...) pares 0, 2, 4, 6, 8...), impares (1, 3, 5, 7, 9...), etc.

(12) Descartando, por pura lógica, combinaciones sin sentido se obtiene al final esta pregunta: "¿Qué puente multicolor se forma en las alturas con las gotitas de lluvia y los rayitos del sol?"

La verdad, la historia y los cifrados en sí, son apasionantes, pero estoy llegando a un punto en que entran en acción los algoritmos matemáticos más difíciles, las máquinas de cifrado más sofisticadas, las técnicas de criptoanálisis más complejas. A partir de aquí habré de ir muuuuy despaaaacio... Así que, si alguno espera una rápida continuación, le pido paciencia.

ResponderEliminar